Los pasaportes con RFID, o cómo clonar a Elvis

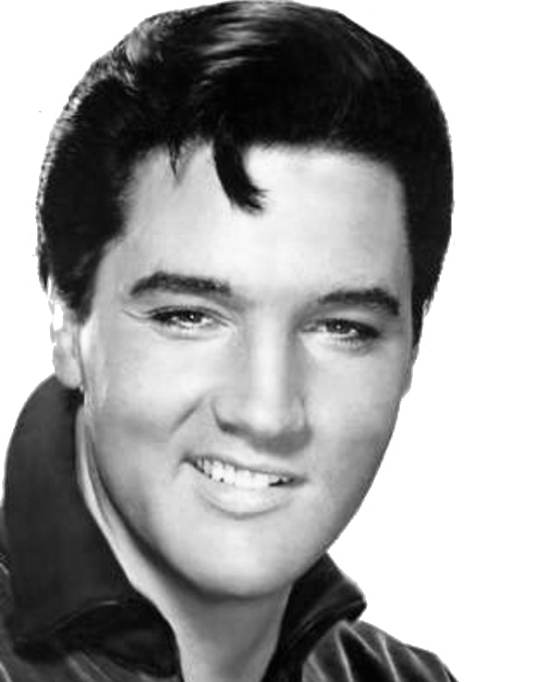

En julio de 2009, el grupo de hackers alemanes conocido como “The Hacker’s Choice”, descifraron cómo leer la información contenida en el ultra-seguro chip RFID de un ultra-seguro pasaporte electrónico confeccionado bajo los-más-altos-estándares de seguridad. No conformes con eso, lo clonaron, y cambiaron algunos datos en el chip: pusieron “Elvis” en el nombre y “Presley” en el apellido, y agregaron algunos datos biométricos. A continuación, se fueron hasta el ultra-seguro aeropuerto de Amsterdam con el chip clonado, y como era de esperar, cuando lo pasaron por la ultra-inteligente máquina-lectora-de-pasaportes-inteligentes, el dispositivo inmediatamente reconoció que se trataba de una burda falsificación y comenzaron a sonar todas las alarmas… bueno… en realidad no: la máquina lectora mostró sin inmutarse la imagen del titular del pasaporte, “Elvis Presley”, lo validó como un pasaporte estadounidense y no detectó nada anómalo.

Los hackers —o crackers para ser más preciso— habían logrado generar información válida a su antojo para insertarla en el chip de un pasaporte —o sea, en la parte “inteligente” del pasaporte, la parte “boba” (esa impresa con estúpida tinta en tonto papel) parece ser algo más difícil de clonar y reproducir. De paso, lo filmaron todo, subieron el video a internet y publicaron un tutorial y el código del software empleado, junto con un artículo que oportunamente titularon: “El riesgo de los Pasaportes inteligentes y el RFID”.

Video sobre como el grupo The Hacker’s Choice, logra pasar un chip de un pasaporte falso a nombre de “Elvis Presley” por el control en Amsterdam

No paso mucho para que la simpática hazaña llegara a las noticias, pero no fue el escándalo que el lector seguramente estará imaginando. Lo noticiable es lo excepcional, no lo que ocurre seguido: un año antes, en 2008 un experto holandés llamado Jeroen van Beek, contratado por el diario The Times, en menos de una hora y usando una lectora de RFID de $80 dólares, accedió a los datos biométricos contenidos en dos pasaportes entregados por el diario, modificó a su gusto la información, y clonó un chip RFID poniendo los datos de… Osama Bin Laden. Sin embargo, van Beek no había realizado ninguna gran proeza, sólo había repetido en una hora lo que otros dos expertos alemanes habían hecho en cinco minutos para la BBC, en 2006. Para su ataque, los muchachos de “The Hacker’s Choice” tampoco reinventaron la rueda, se limitaron a utilizar las herramientas desarrolladas por esos especialistas para sus demostraciones, disponibles en internet, como la desarrollada por Adam Laurie sugestivamente llamada RFIDIOt

Tecnología “de punta”… de la Segunda Guerra

Desde mediados de la primer década del milenio, y con la excusa y luego del ataque a las Torres Gemelas de Nueva York, que expuso que tan despreocupadamente veteranos integrantes de la red Al Qaeda transitaban por aeropuertos y fronteras sin ser detectados, las agencias de seguridad de Estados Unidos y la Unión Europea se vieron urgidas en incrementar las medidas de control. Entonces tuvieron una brillante idea: agregar a esos obsoletos y anticuados pasaportes de papel, un dispositivo de “alta tecnología” ¡un chip RFID!.

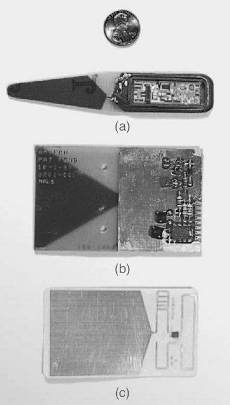

Evolución de ‘tags’ RFID: (a) de 12 bytes en 1976, (b) de 128b en 1987 y (c) de 1024b en 1999. Nótese cómo disminuye el tamaño del chip en relación a la etiqueta [Fuente] RFID es la sigla de “Radio Frequency IDentification”, que en castellano se traduce como “identificación por radiofrecuencia”, y es una tecnología que existe germinalmente desde la Segunda Guerra Mundial. Es una especie de convergencia entre otros dos inventos: el radar y la transmisión radiofónica. El lector es como el radar que envía una onda electromagnética, y la tarjeta RFID como el objeto que devuelve la señal. La patente del sistema tal como lo conocemos hoy, corresponde a Charles A. Walton y se le otorgó en 1983. Según cuenta Wired en la década del sesenta se desarrollaron los primeros sistemas RFID que fueron utilizados en instalaciones militares. Y una de las primeras aplicaciones civiles del RFID, a partir de su comercialización en los ochenta, fue el etiquetado de animales y mercaderías. En efecto, la tecnología que en un comienzo se usaba para identificar y controlar el ganado, ahora se la utiliza para hacer lo mismo, pero con personas.

Los chips RFID funcionan más o menos asi: cuando son exitados por una onda de radiofrecuencia, “responden” emitiendo —con diferente alcance según el tipo de RFID— la información que contienen, generalmente un número de identificación. Es decir con un dispositivo especial —que actualmente es muy económico y al alcance de cualquiera— se puede detectar la presencia de un objeto con un chip RFID en el entorno, y recibir la información que emite. Por lo tanto, el chip RFID del pasaporte es como una pequeña emisora de radio en miniatura, cuya grilla de programación —que está al aire las 24 horas— es un continuado de tus datos biométricos privados, y demás información personal.

Evolución de ‘tags’ RFID: (a) de 12 bytes en 1976, (b) de 128b en 1987 y (c) de 1024b en 1999. Nótese cómo disminuye el tamaño del chip en relación a la etiqueta [Fuente] RFID es la sigla de “Radio Frequency IDentification”, que en castellano se traduce como “identificación por radiofrecuencia”, y es una tecnología que existe germinalmente desde la Segunda Guerra Mundial. Es una especie de convergencia entre otros dos inventos: el radar y la transmisión radiofónica. El lector es como el radar que envía una onda electromagnética, y la tarjeta RFID como el objeto que devuelve la señal. La patente del sistema tal como lo conocemos hoy, corresponde a Charles A. Walton y se le otorgó en 1983. Según cuenta Wired en la década del sesenta se desarrollaron los primeros sistemas RFID que fueron utilizados en instalaciones militares. Y una de las primeras aplicaciones civiles del RFID, a partir de su comercialización en los ochenta, fue el etiquetado de animales y mercaderías. En efecto, la tecnología que en un comienzo se usaba para identificar y controlar el ganado, ahora se la utiliza para hacer lo mismo, pero con personas.

Los chips RFID funcionan más o menos asi: cuando son exitados por una onda de radiofrecuencia, “responden” emitiendo —con diferente alcance según el tipo de RFID— la información que contienen, generalmente un número de identificación. Es decir con un dispositivo especial —que actualmente es muy económico y al alcance de cualquiera— se puede detectar la presencia de un objeto con un chip RFID en el entorno, y recibir la información que emite. Por lo tanto, el chip RFID del pasaporte es como una pequeña emisora de radio en miniatura, cuya grilla de programación —que está al aire las 24 horas— es un continuado de tus datos biométricos privados, y demás información personal.

Historia de un escándalo

Podría suponerse que ante la contundentes vulnerabilidades expuestas por The Hacker’s Choice o Jeroen van Beek, el sistema enseguida se descartó por inseguro y problemático para los pasaportes. Lamentablemente, persistir en el error, es la solución que muchos encuentran para no afrontar un problema. El derrotero de este escándalo es más o menos asi:

Cuando comenzó a especularse con la incorporación del RFID en los pasaportes y documentación identificatoria durante el gobierno de George Bush, los expertos advirtieron los riesgos a la seguridad y amenazas a la privacidad implicadas. Bruce Schneier, uno de los principales referentes en el campo de la seguridad y la criptografía escribió en 2004:

los viajeros que lleven pasaportes con RFID estarán transmitiendo su identidad. Piensen por un minuto lo que esto significa. Los portadores irán transmitiendo continuamente su nombre, nacionalidad, edad, domicilio y lo que sea que esté en el chip RFID

Sumemos a la advertencia de Schneier, que la mayoría de los pasaportes actualmente incluyen datos aún más sensibles, como la huella digital y otra información biométrica. De todas formas, los chips RFID se incorporaron a los pasaportes y visas estadounidenses en forma definitiva a partir de 2007…

Cubierta del pasaporte estadounidense que incluye un chip RFID. Al pie puede observarse el símbolo estandarizado internacionalmente para los pasaportes electrónicos (un rectángulo con un círculo interior) [Fuente]

Cubierta del pasaporte estadounidense que incluye un chip RFID. Al pie puede observarse el símbolo estandarizado internacionalmente para los pasaportes electrónicos (un rectángulo con un círculo interior) [Fuente]

Luego, llegó el especialista alemán Lukas Grunwald, que expuso en 2006 la vulnerabilidad del sistema clonando un pasaporte, siguió Kevin Mahaffey desde Los Angeles mostrando en un video sobre cómo el pasaporte podía ser leído inclusive estando apenas entreabierto, y el especialista Adam Laurie que clonó un pasaporte británico en una demo para Daily Mail. Varios casos les siguieron, que demostraron hasta el hartazgo las vulnerabilidades de esta tecnología, muchas veces antes de implementarse: los pasaportes eran crackeados por los especialistas antes de comenzar a emitirse.

El debate finalmente trascendió el ámbito de la seguridad, y llegó a varios medios masivos, como The Guardian, The Washington Post, El Mundo, Daily Mail o la BBC, que se hicieron eco del problema publicando artículos críticos, y convocando a especialistas para que realizaran demostraciones sobre las vulnerabilidades. The Economist tituló “¿Por qué poner chips en pasaportes y documentos de identificación es una idea estúpida?”.

Otro grupo se despachaba así contra los pasaportes europeos en 2006:

Por fallar en implementar una arquitectura de seguridad adecuada, los gobiernos europeos han forzado efectivamente a sus ciudadanos a adoptar nuevos pasaportes legibles por maquinas (MRTDs por sus sigla en ingles), que disminuyen dramáticamente la seguridad y la privacidad, y aumentan el riesgo de robo de identidad. En pocas palabras, la implementación actual del pasaporte europeo utiliza tecnologías y estándares que están mal concebidos para su propósito.

¿Se trataba de algún grupo marginal de académicos paranoicos? Definitivamente, no. Con ese párrafo se inicia la “Declaración de Budapest”, un documento votado por unanimidad por un comité de expertos agrupados en FIDIS (“Future of Identity in the Information Society”) un consorcio cuyos partners son reconocidas universidades europeas, integrado por investigadores en una red de excelencia multidisciplinaria y transnacional. También, en Estados Unidos, otro comité de expertos convocado por la propia Homeland Security emitió un reporte similar donde advertía los problemas de seguridad y privacidad.

El fetiche tecnológico ataca de nuevo

Los políticos son especialmente vulnerables a dejarse llevar por el fetiche tecnológico. Agregar el término “inteligente” o “electrónico” siempre queda bien en los discursos, aunque conduzca a una catástrofe. Ocurrió

a href=http://derechoaleer.org/2012/05/cuatro-amenazas-contra-tu-derecho-a-controlar-la-proxima-eleccion.html”“>con el voto electrónico, pero como las instancias críticas han llegado tan lejos como la corte suprema alemana, al menos es correcto dudar y debatir el tema. También estuvimos a punto copiar otro gran “adelanto” europeo, el canon digital, pero entre el derrumbe de Teddy y los fallos adversos en España, el proyecto pareciera que terminó (esperemos) en algún cajón del Congreso.

En el caso de los pasaportes “inteligentes” la Argentina estaba a tiempo de aprovechar toda la experiencia mundial de los últimos seis años de aplicación, analizando los problemas relativos a la privacidad, y las vulnerabilidades comprobadas de seguridad, y por lo tanto, rechazarlo. Lamentablemente, ganó el fectiche y seguimos copiando malas ideas.

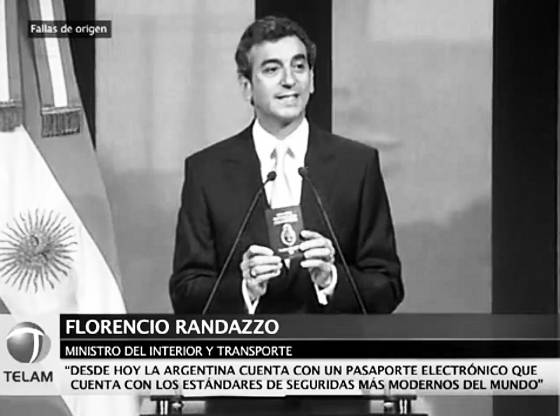

Sugiero visualizar nuevamente el video y la página de The Hacker’s Choice exhibiendo con detalles y datos la vulneración del invulnerable pasaporte biométrico “con los más altos estándares de seguridad”, o las notas y videos de especialistas quebrando la seguridad de los pasaportes en horas o minutos, y luego escuchar estas afirmaciones del Ministro del Interior:

La validación de la identidad de la persona se hace mediante dos vías, mediante el escaneo del mismo,[…] y a partir de la identificación de los datos biométricos y biográficos de una persona, que aparecen en una pantalla, y que están encriptados en el chip, lo que hace que este pasaporte sea inviolable… esto tiene que quedar en claro, es un pasaporte absolutamente seguro

Por otra parte, otra oferta tentadora motiva el proceso de “modernización” del pasaporte, cumplir con los estándares fijados por el “Visa Waiver Program”… un objetivo algo contradictorio, hay que decirlo, para con el relato oficial: la posibilidad de entrar a Estados Unidos sin tramitar la visa, como en los dorados noventa.

Al mercado global de la vigilancia, Argentina sin dudas le puede aportar “el valor agregado” del registro biométrico masivo de su población, que mansa por costumbre y tradición no resiste ni cuestiona el fichaje estatal ni la toma de datos biométricos, sin importar las circunstancias (a pesar de que ese mismo estado usó registros semejantes para desaparecer personas hace algunas décadas). Si nos guiamos por el cuidado que últimamente los organismos del estado han puesto en preservar los datos personales (ya sea la AFIP o el sistema de transporte, mejor vayamos adquiriendo nuestros estuches protectores para pasaportes…

Vieja tecnología, nuevos problemas

¿Cuál es la experiencia mundial? ¿Qué vulnerabilidades y problemas vienen con los RFID? para nombrar algunos:

El alcance. Este problema se relaciona con la característica fundamental del chip: poder ser leído a distancia. Desafortunadamente, de la misma forma que los dispositivos lectores de las autoridades pueden leer la información contenida en el pasaporte, otros dispositivos también pueden hacerlo y por tanto se genera una nueva vulnerabilidad: la información personal del pasaporte pasa a estar más cerca del alcance de individuos maliciosos. Para “solucionar” la cuestión, los expertos de las agencias gubernamentales tuvieron otra brillante idea: cubrir el pasaporte con una “Jaula de Faraday”, es decir una malla o lámina metálica que impide que el chip pueda ser leido, a menos que se abra el pasaporte. Nótese que esto equivale a pintar una lamparita con pintura negra como “solución” al “problema” de la emisión de luz. Si no queremos luz, para empezar, no ponemos lamparita ¿no?. Esta protección, sumada a las herramientas de encriptación no demostraron ser muy efectivas hasta ahora, ya lo refleja un dicho hacker: “si tiene un chip RFID es hackeable”. Primer duda ¿Qué sentido tiene poner el chip si de entrada agrega un problema de seguridad en vez de reforzarla, y necesita dudosos métodos de bloqueado o encriptación extra para evitarlo?

Privacidad. La exposición de los datos privados —como los sensibles datos biométricos— contenidos en el chip, implica otro problema: no somos vacas, somos humanos, y los datos personales de un individuo deben ser preservados desde el momento que, a diferencia del ganado, sí somos sujeto de derechos. Entonces, en tanto que existe la posible vulneración de un derecho —nuestra privacidad— la decisión sobre la implementación de tal sistema no debería recaer sólo sobre un oscuro grupo de funcionarios, sino sobre el sujeto soberano de los derechos: el pueblo. Durante un “estado de excepción” pueden argumentarse ciertas razones de estado para pasar por alto ciertas garantías. Pero siendo que por definición, el estado de excepción no es permanente (es, justamente, excepcional), en condiciones normales el proceso de decisión debería someterse a deliberación pública: es decir, debería pasar por el Congreso de la Nación. Segunda duda ¿No convendría abrir alguna instancia participación para tomar este tipo de decisiones?

Los datos dudosos: Una solución al problema de la confiabilidad de la información grabada en el chip —que como toda información “escrita” con electrones puede ser fácilmente clonada y modificada— es que el funcionario de aduanas verifique los datos electrónicos con los analógicos estampados en el anticuado papel. Pero si los datos confiables están en el papel y no en el chip, ¿cuál es la ventaja de introducir información electronica dudosa? equivale a volver a escribir los datos del pasaporte en otra página, pero en vez de usar tinta ¡usando un lápiz que se puede modificar! Tercera duda ¿si los datos electrónicos son menos confiables, qué seguridad extra aportan? ¿Y si sólo pueden leerse cuando el pasaporte esta abierto, por qué no usar los datos impresos y listo?

La seguridad insegura. Si el pasaporte es “oficialmente muy seguro” para el gobierno, pero nada seguro en realidad, estamos en problemas: en caso de ser víctima de una clonación, fraude o robo de identidad, no habrá dudas de quien sospechar ¡del portador del documento involucrado!, ya que “el pasaporte inteligente es altamente seguro y no se puede falsificar”. Será como dudar de una prueba de ADN, con la salvedad de que la prueba aquí —el RFID— si es dudosa. Cuarta duda ¿Quién nos protege de la estupidez de la “inteligencia” del pasaporte?

Los ciudadanos controlan al gobierno ¿o al revés?

El filósofo italiano Giorgio Agamben renunció en 2004 a un puesto en la Universidad de Nueva York, al negarse a pasar por los nuevos requisitos biométricos para la visa, solicitados por el gobierno estadounidense. Una actitud semejante a la de Stallman, que tuvo su probable última visita a la Argentina por culpa del fichaje biométrico de SIBIOS.

El autor de “estado de excepción” escribió con respecto a su negativa en 2005: […] presionada por una creciente despolitización de las sociedades posindustriales, la ciudadanía se repliega progresivamente de toda participación política y se ve a sí misma tratada, cada vez más, como criminales en potencia. De esta forma, el cuerpo político deviene en cuerpo criminal […] Los peligros de dicha situación son obvios para todos, excepto para aquellos que simplemente se rehúsan a verlos. No recuerdan que las fotos que originalmente eran documentos de identidad o tarjetas profesionales, fueron las que permitieron a la policía Nazi en los países ocupados localizar y registrar judíos, facilitando su deportación. ¿Qué ocurre cuando el poder despótico hace uso de los registros biométricos sobre una población entera?

Oveja con un chip RFID en la oreja [[Fuente](http://en.wikipedia.org/wiki/File:Sheep’sface,Malta.jpg)]

Oveja con un chip RFID en la oreja [[Fuente](http://en.wikipedia.org/wiki/File:Sheep’sface,Malta.jpg)]

Sin dudas, existe un horizonte donde la tecnología puede ser una herramienta de empoderamiento ciudadano, pero a la par, una herramienta de control definitiva. Ahí está la verdadera trinchera de la lucha política en relación a las nuevas tecnologías: la sutiles tecnologías del poder llegan a través del perfeccionamiento de la sociedad de control.

La teoría indica que en democracia el controlado es el gobernante, y el controlador el gobernado, es decir, el pueblo es soberano. Pero entre la teoría y la práctica, suele abrirse una brecha apreciable… que cada uno evalúe nuestro presente y nuestra realidad, y decida que tan ajustada está a aquella teoría. Pero más allá de esas divergencias, existe un hecho incontrastable: los recursos que utiliza una dictadura para que la represión del estado pueda operar más o menos eficazmente sobre los individuos, son los que se han establecido previamente durante períodos pacíficos y democráticos. Las estructuras de control pueden ser inocuas ahora, pero nefastas en el futuro. Basta un ejemplo: una base de datos sobre los libros que lee cada persona puede sonar trivial en el presente, pero hubiera sido una herramienta atroz en la Argentina de los 70. Un mundo controlado, sin lugar para la rebelión (y por lo tanto, la política), puede ser la más pesada de las herencias tecnológicas que podemos legarle a la futura generación.

El “pasaporte electrónico” y su correspondiente fichaje biométrico no desentona con el resto de políticas sobre vigilancia y recolección de datos del kirchnerismo. A pesar de las trágicas experiencias de nuestra propia historia, la estrategia parece apuntar en dirección muy clara: más control para todos.

“Facebook de los documentos”

Comentarios interesantes en Reddit

[…] El sistema RFID tiene un problema inherente, que lleva informacion sensible en un formato completamente vulnerable.

Pasamos de tener un documento que servia como “clave” para buscar tus datos en un sistema seguro, a sacar un sistema seguro y llevar los datos sensibles en vez de una clave.

Es la antitesis de seguridad. Es como reemplazar un sistema de cifrado con clave publica con papelitos en plaintext.

Es issue inherente aca es que a los gobiernos les chupa tres carajos tu informacion, quieren un sistema completamente promiscuo donde tus datos andan de aca para alla.

El sistema RFID de pasaportes esta diseñado aproposito, para que tus datos sean de dominio publico, es como un facebook de documentos.

Detalle de las medidas de seguridad del chip RFID

Como describimos en el post, el RFID es en realidad una pequeña emisora de radio que transmite los datos que guarda el chip del pasaporte en un area de varios metros, cuando es expuesto al campo magnético del lector. La señal emitida puede ser “sintonizada” por cualquier lector RFID, no sólo los equipos de los puestos fronterizos. Como esto constituye una vulnerabilidad, es decir, una fuga de información que facilita la clonación del pasaporte, que lo hace rastreable, y que afecta la privacidad del portador, en vez de optar por otro método de lectura de datos automático menos inseguro (por ejemplo códigos barras bidimensionales, se fueron agregando mecanismos de protección para intentar corregir esta falencia de diseño. Todas estas medidas son opcionales según los estándares internacionales, excepto el sistema de firma digital de los datos:

- Sistema anti-rastreo en el Chip RFID, que varía al azar el número de identificación del chip, de tal forma que no pueda rastrearse un pasaporte a partir de una operación elemental de lectura. Es decir, como el valor devuelto cambia, el detector malicioso no sabe si se trata del mismo pasaporte. Se demostró que a pesar de este sistema, podía hacerse un seguimiento, e incluso conocer el país de origen.

- Sistema básico de control de acceso (BAC), que implementa un sistema de encriptación de datos básico, utilizando una clave o PIN creada a partir de algunos datos del pasaporte. Varios especialistas vulneraron el sistema obteniendo facilmente el PIN a partir de datos públicos.

- Sistema de firma digital de datos (PA), para prevenir la modificacion de los datos contenidos en el chip. Utilizando un sistema criptografico de claves públicas y privadas se establece la integridad de los datos. El sistema es muy seguro (es el que se usa en transacciones bancarias, y en todas las operaciones seguras en internet), sin embargo sólo un porcentaje minoritario de puntos de control, tiene acceso al banco de claves públicas internacional para validar la autenticidad de los datos. Por eso el grupo “The Hacker’s Choice” pudo pasar por válido el pasaporte de Elvis Presley en Amsterdam.

- Sistema activo de autentificación (AA), o sistema anticlonado. Cuando el chip cuenta con este sistema, es capaz de guardar una clave privada oculta en el hardware que no puede modificarse de ninguna forma, ni leerse directamente, pero le permite al chip realizar comprobaciones de la integridad de los datos. Marc Witterman y Jeroen van Beek demostraron que, según el modelo de chip, podía hacerse un bypass a esta comprobación y modificar los datos de todas formas.

- Sistema mejorado de control de acceso (EAC) un sistema que no sólo verifica la autenticidad del chip, sino también la del sistema receptor, para establecer una comunicación segura. Además usa un sistema de encriptado menos vulnerable que utilizado en el básico (BAC). El sistema se introdujo para proteger los datos biométricos sensibles en los pasaportes de algunos países como la huella digital o escaneo del iris. En 2007 Luks Grunwald presentó un ataque aprovechando las nuevas vulnerabilidades que introducía este sistema mejorado, que le permitía bloquear permanentemete el chip, volviendo inusable el pasaporte.

- Sistema físico de aislamiento del chip: Utilizando una lámina metálica en las tapas se bloquea el acceso al chip cuando el pasaporte está cerrado. Kevin Mahaffey demostró en un video que si el pasaporte esta mínimamente abierto (como puede ocurrir en el interior de un bolso), el chip puede ser accedido. Además, el pasaporte sigue siendo vulnerable a ataques en situaciones corrientes (por ejemplo, cuando se lo abre en la mesa de entrada de un hotel)

Fuentes: Slides de lapresentación de Jeroen van Beek en BlackHat, USA, 2008 y Sección “Attacks” en Biometric Passport, Wikipedia.

Cronología de vulneraciones

Demostraciones y ataques que comprobaron las fallas de seguridad. No exhaustivo…

- 2005, Marc Witterman: demostró que podía clonarse un Pasaporte Electrónico con autentificación activa. (slides)

- 2006, Lukas Grunwald y Christian Bottger: clonaron un Pasaporte Electrónico Estadounidense sin autentificación activa. (Wired, BBC

- 2006 (Países Bajos), Bart Jacobs: el investigador de la universidad de Nijmegen demostró cómo podía leerse y clonarse el pasaporte electrónico de Países Bajos en el programa de TV Nieuwslicht (Newslight). (the Register.

- 2007, Adam Laurie: Tardó 48 hs en acceder a la información encriptada dentro de un pasaporte biometrico británico con protección de acceso dentro de un sobre cerrado, provisto por el periódico Daily Mail, utilizando información publica para descifrar las claves de acceso. (Daily Mail, Computer Weekly, The Gardian

- 2007 (USA), Kevin Mahaffey: demostró en un video como el RFID de pasaporte estadounidense podia ser legible a pesar de la lamina metalica, que en teoria bloquea el acceso al chip al estar cerrado el pasaporte. (Los Angeles Times

- 2008 (Paises Bajos), Universidad de Radboud y Universidad de Lausitz: hallaron un método para detectar e identificar con un lector RFID, el origen de pasaportes de varios países, a pesar de las características anti-rastreo del chip. (Paper

- 2008, Jeroen van Beek: clonó el chip de un pasaporte electrónico britanico, y cambió los datos por los de Osama Bin Laden. Demostro que los sistemas de autentificación activa también podian ser desactivados. (The Register

- 2009 (Paises Bajos), “The Hacker’s Choice”: clonó un pasaporte electronico estadounidense y lo modifico con datos falsos (Elvis Presley). Luego registraron un video de cómo el pasaporte era reconocido como auténtico en una terminal del aeropuerto de Amsterdam. Si bien la firma digital de los datos ficticios era de un emisor inexistente, la mayor parte de los controles de frontera no validan la información. (Detalles publicados por THC

- 2010 (UK), Tom Chothia and Vitaliy Smirnov: demostraron en un congreso criptográfico cómo podía hacerse el seguimiento de un pasaporte individual, aún sin conocer la llaves criptográficas y vulnerando los sistemas que en teoría impiden que el pasaporte sea rastreable. (The Registrer

- 2010 (USA), Universidad de Washington: Junto con la empresa de seguridad informatica RSA, investigadores demostraron que el chip de un Pasaporte Electrónico estadounidense podía ser clonado desde 50 metros. (V3.co.uk, Paper

- 2010 (Alemania): Hackers del “Caos Computer Club” demostraron en el programa de TV “Plusminus”, como piodía vulnerarse el PIN de seis dígicos del chip RFID del pasaporte alemán, y clonar la información. (The Register

A la venta

nota no tan al margen: ¿notaron que la Secretaría de Transporte con toda su base de datos de SUBE, pasará del Ministerio de infraestructura al Ministerio del Interior, que maneja documentos y pasaportes?